হ্যাকিং!! -বর্তমানের অনলাইন জগতের সবচেয়ে আকর্ষনীয় শব্দগুলোর মধ্যে অন্যতম। হ্যাকিং বলতে সবার মাথায় প্রথমেই নেগেটিভ একটা চিন্তাভাবনা এসে পরে। তবে হ্যাকিং দ্বারা অসংখ্য সৎ কাজ-ও করা যায়।

কি মনে হচ্ছে আজগুবি কথা বলতেছি? পুরো টিউনটি পড়লে বুঝতে পারবেন হ্যাকিং কিভাবে আমাদের উপকারে আসতে পারে এবং আপনি নিজেই কিভাবে নিজেকে সুরক্ষিত রাখবেন খারাপ-হ্যাকারদের হাত থেকে! তাই আমার টিউনটির প্রতিটি পর্বের সাথে থাকবেন আশা করছি।

পরিচিতিঃ হ্যাকিং প্রায় পাঁচ দশক ধরে কম্পিউটিংয়ের একটি অংশ হয়ে ওঠে এবং এটি একটি বিরাট শৃঙ্খল, যা কিছু বিষয় এর অন্তর্ভুক্ত। হ্যাকিংয়ের প্রথম পরিচিত ঘটনা ১৯৬০ সালে এমআইটিতে ঘটেছিল এবং একই সাথে হ্যাকার শব্দটির উৎপত্তি হয়েছিল। এই টিউনে, আপনাকে এথিকাল হ্যাকিং এর বিভিন্ন ধারণাগুলির মাধ্যমে নিয়ে যাব এবং ব্যাখ্যা করব কিভাবে আপনি তাদের একটি রিয়েল-টাইম এনভায়রনমেন্টে ব্যবহার করতে পারেন।

পাঠকবর্গ,

এটি এথিকাল হ্যাকিং এর মৌলিক বিষয়গুলি শেখানোর জন্য এবং নৈতিক হ্যাকার হিসাবে কর্মজীবন গড়ে তোলার জন্য প্রস্তুত করা হয়েছে।

পূর্বশর্তঃ এই টিউনে এগিয়ে যাওয়ার আগে, আপনার কম্পিউটার সম্বন্ধে সব মৌলিক ধারণাগুলির উপর একটি ভাল ধারণা থাকা উচিত এবং এটির নেটওয়ার্ক পরিবেশে কীভাবে কাজ করে জানা আবশ্যক।

হ্যাকিং প্রায় পাঁচ দশক ধরে কম্পিউটিংয়ের একটি অংশ হয়ে ওঠে এবং এটি একটি খুব বিস্তৃত শৃঙ্খলা, যা একটি বিস্তৃত বিষয়গুলির অন্তর্ভুক্ত। হ্যাকিংয়ের প্রথম পরিচিত ঘটনা ১৯৬০ সালে এমআইটিতে ঘটেছিল এবং একই সাথে হ্যাকার শব্দটির উৎপত্তি হয়েছিল।

হ্যাকিং একটি কম্পিউটার সিস্টেম বা একটি কম্পিউটার নেটওয়ার্কের বিদ্যমান এন্ট্রি পয়েন্ট খুঁজে বের করার আইন এবং অবশেষে তাদের মধ্যে প্রবেশ। হ্যাকিং সাধারণত কম্পিউটার সিস্টেমে বা কম্পিউটার নেটওয়ার্কে অননুমোদিত অ্যাক্সেস লাভ করার জন্য করা হয়, হয় সিস্টেম ক্ষতি করে বা কম্পিউটারে উপলব্ধ সংবেদনশীল তথ্য চুরি করে।

একটি কম্পিউটার বা নেটওয়ার্ক সিস্টেমের দুর্বলতাগুলি পরীক্ষা করার উদ্দেশ্যে করা হচ্ছে যতক্ষণ হ্যাকিং করা হচ্ছে। এই ধরনের হ্যাকিং আমরা নৈতিক হ্যাকিং বলি।

হ্যাকিংয়ের কাজ করে এমন একটি কম্পিউটার বিশেষজ্ঞকে "হ্যাকার" বলা হয়। হ্যাকাররা যারা জ্ঞান খোঁজে, কিভাবে সিস্টেমগুলি পরিচালনা করে, কীভাবে ডিজাইন করা হয় এবং তারপর এই সিস্টেমগুলির সাথে খেলার চেষ্টা করে তা বোঝে।

কি কি হ্যাক করা হচ্ছে তার ভিত্তিতে হ্যাকিং কে বিভিন্ন বিভাগে ভাগ করা যায়-

হ্যাকিং যদি ক্ষতিকারক অভিপ্রায় সঙ্গে করা হয় তাহলে বেশ বিপজ্জনক। এটা কারণ হতে পারে -

হ্যাকিং কার্যক্রমগুলি অনুসরণ করে বিভিন্ন ইতিবাচক ও নেতিবাচক উদ্দেশ্য থাকতে পারে। এখানে কিছু সম্ভাব্য কারণের তালিকা রয়েছে যেগুলি মানুষ হ্যাকিংয়ের কার্যক্রমগুলি করে -

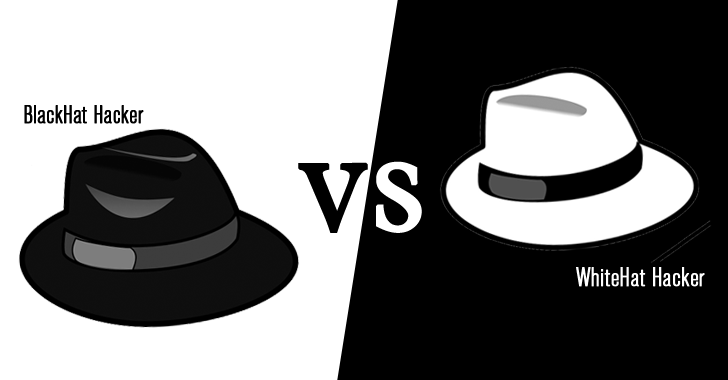

একটি হ্যাকিং সিস্টেমের হ্যাকিংয়ের উপর ভিত্তি করে হ্যাকাররা বিভিন্ন ধরণের শ্রেণীতে যেমন হোয়াইট হ্যাট, ব্লাক হ্যাট এবং গ্রে হ্যাট হিসাবে শ্রেণীবদ্ধ করা যায়। এই বিভিন্ন পদ পুরাতন স্প্যাগেটি ওয়েস্টার্নস থেকে আসে, যেখানে খারাপ লোক একটি কালো কুকুরের টুপি পরেন এবং ভাল লোক একটি সাদা টুপি পরেন।

হোয়াইট হাট হ্যাকাররা এথিক্যাল হ্যাকার নামেও পরিচিত। তারা একটি সিস্টেম ক্ষতির অভিপ্রায় না, বরং তারা অনুপ্রবেশ পরীক্ষা এবং দুর্বলতা মূল্যায়ন একটি অংশ হিসাবে একটি কম্পিউটার বা একটি নেটওয়ার্ক সিস্টেমের দুর্বলতা খুঁজে বের করার চেষ্টা করে।

এথিক্যাল হ্যাকিং অবৈধ নয় এবং এটি আইটি শিল্পে উপলব্ধ চাহিদা কাজের একটি। অনুপ্রবেশ পরীক্ষা এবং দুর্বলতার মূল্যায়ন জন্য নৈতিক হ্যাকার ভাড়া অনেক কোম্পানি আছে।

ব্ল্যাক হ্যাট হ্যাকাররা, যারা ক্র্যাকার নামেও পরিচিত, যারা হ্যাক করে একটি সিস্টেমের অননুমোদিত অ্যাক্সেস লাভ করে এবং এর অপারেশন ক্ষতি করে বা সংবেদনশীল তথ্য চুরি করে।

ব্ল্যাক হ্যাট হ্যাকিং সবসময় তার অবৈধ উদ্দেশ্য যার ফলে কর্পোরেট তথ্য চুরি, গোপনীয়তা লঙ্ঘন, সিস্টেম ক্ষতিকর, নেটওয়ার্ক যোগাযোগ অবরুদ্ধ, ইত্যাদি অন্তর্ভুক্ত সর্বদা অবৈধ।

গ্রে হ্যাট হ্যাকার কালো টুপি এবং হোয়াইট টুপি হ্যাকার উভয়ের মিশ্রণ। তারা দূষিত অভিপ্রায় ছাড়া কাজ করে কিন্তু তাদের মজাদার জন্য, তারা মালিকের অনুমতি বা জ্ঞান ছাড়া একটি কম্পিউটার সিস্টেম বা নেটওয়ার্ক একটি নিরাপত্তা দুর্বলতা কাজে লাগান

তাদের উদ্দেশ্য হল দুর্বলতাগুলি মালিকদের মনোযোগে আনতে এবং মালিকদের কাছ থেকে কৃতজ্ঞতা বা সামান্য অনুদান লাভ করা।

বিবিধ হ্যাকারঃ হ্যাকারদের উপরে সুপরিচিত ক্লাস ছাড়াও, হ্যাকারদের নিম্নোক্ত বিভাগগুলিতে হ্যাক করা হয়েছে এবং তারা কীভাবে এটি করে -

রেড হ্যাট হ্যাকার আবার কালো টুপি এবং হোয়াইট টুপি হ্যাকার উভয়ের মিশ্রণ। তারা সাধারণত সরকারি সংস্থা, শীর্ষ-গোপন তথ্য কেন্দ্র এবং হ্যাকিংয়ের ক্ষেত্রে সাধারণত সংবেদনশীল তথ্য বিভাগের অধীনে পড়ে থাকে।

একটি নীল টুপি হ্যাকার কম্পিউটার নিরাপত্তা পরামর্শদাতা সংস্থার বাইরের কেউ, যারা তার লঞ্চের আগে একটি সিস্টেম বাগ পরীক্ষা করতে ব্যবহৃত হয়। তারা শোষিত হতে পারে এমন আবদ্ধতাগুলির সন্ধান করে এবং এই ফাঁক বন্ধ করার চেষ্টা করে। মাইক্রোসফট এছাড়াও নিরাপত্তা ব্রিফিং ইভেন্ট একটি সিরিজ প্রতিনিধিত্ব BlueHat শব্দটি ব্যবহার করে।

এটি হ্যাকারদের মধ্যে একটি সামাজিক অবস্থান, যা সবচেয়ে দক্ষ বর্ণনা করতে ব্যবহৃত হয়। এই হ্যাকারদের মধ্যে নতুন আবিষ্কৃত শোষকগুলি ছড়িয়ে পড়বে।

একটি স্ক্রিপ্ট কিডি একটি অ-বিশেষজ্ঞ যা অন্যদের দ্বারা লিখিত প্রাক প্যাকেজ স্বয়ংক্রিয় সরঞ্জাম ব্যবহার করে কম্পিউটার সিস্টেমের মধ্যে বিরতি দেয়, সাধারণত অন্তর্নিহিত ধারণার খুব সামান্য বোঝার সাথে সাথে, তাই কিডির শব্দ।

একটি নেওফাইট, "এন 100 বি", বা "নবাগত" বা "গ্রীন হ্যাট হ্যাকার" হ্যাকিং বা ফর্কিং করার জন্য নতুন কিছু এবং প্রযুক্তি এবং হ্যাকিংয়ের কাজ সম্পর্কে প্রায় কোন জ্ঞান বা অভিজ্ঞতা নেই।

হ্যাক্টিভিজ -এমম একটি হ্যাকার যিনি সামাজিক, মতাদর্শগত, ধর্মীয়, বা রাজনৈতিক বার্তা ঘোষণা প্রযুক্তি ব্যবহার করেন। সাধারণভাবে, সর্বাধিক হ্যাক্টিভিজ ওয়েবসাইট ডিফিট বা অস্বীকার-পরিষেবা আক্রমণের সাথে জড়িত।

এই অধ্যায়ে, আমরা কিছু বিখ্যাত হ্যাকারদের সংক্ষিপ্ত বিবরণ এবং কিভাবে তারা বিখ্যাত হয়ে ওঠে।

মার্কিন যুক্তরাষ্ট্রে সাইবার ক্রাইমের জন্য কারাগারে পাঠানো প্রথম কিশোর হিসাবে জনাথন জেমস একজন আমেরিকান হ্যাকার ছিলেন। ২008 সালে আত্মঘাতী বন্দুকধারীর গুলিতে তিনি আত্মহত্যা করেছিলেন। ১৯৯৯ সালে, ১৬ বছর বয়সে, তিনি নাসার সাথে সম্পর্কিত একটি সার্ভারের পাসওয়ার্ড ভঙ্গ করে বিভিন্ন কম্পিউটারে অ্যাক্সেস অর্জন করেন এবং অন্যান্য স্পর্শকাতর তথ্য সহ আন্তর্জাতিক মহাকাশ স্টেশনের উত্স কোড চুরি করেন।

ইয়ান মারফি, যে ক্যাপ্টেন জাপ নামেও পরিচিত, এক সময়ে উচ্চ বিদ্যালয় ছাত্ররা তার জন্য কম্পিউটার সরঞ্জাম চুরি করে নিয়েছিল। ইয়ান আত্মপ্রকাশ "প্রথম হ্যাকার" একটি অপরাধের জন্য দোষী সাব্যস্ত হয়েছে হয়েছে "। একজন মাস্টার হ্যাকার হিসেবে ইয়ানের কর্মজীবন ১৯৮৬ সালে নির্মিত হয়েছিল এবং তিনি তার বেকার স্ত্রীকে কিছু ধরনের ব্যবসা করার সিদ্ধান্ত নিয়েছিলেন। তিনি কম্পিউটার এবং ইন্টারনেট জালিয়াতির একটি দীর্ঘ ইতিহাস আছে। তার প্রিয় গেমগুলির মধ্যে একটি হল ই-মেইল হেডার তৈরি করা এবং তৃতীয় পক্ষের হুমকি চিঠি পাঠানো।

কেভিন মিটিক একটি কম্পিউটার নিরাপত্তা পরামর্শদাতা এবং লেখক, যিনি তার ক্লায়েন্টদের কোম্পানিকে তাদের নিরাপত্তা শক্তি, দুর্বলতা এবং সম্ভাব্য ক্ষমা প্রদর্শন করতে অনুপ্রাণিত করেন। এফবিআই "সর্বাধিক পছন্দের" টিউনারের উপর তার মুখ উজ্জ্বল করার প্রথম হ্যাকার। তিনি মার্কিন যুক্তরাষ্ট্র ইতিহাসে পূর্বে চেয়ে চেয়েছিলেন কম্পিউটার অপরাধী ছিল। ১৯৭০ থেকে শেষ পর্যন্ত ১৯৯৫ সালে তার সর্বশেষ গ্রেফতার পর্যন্ত তিনি কর্পোরেট নিরাপত্তা রক্ষাকবচকে দক্ষতার সাথে এড়িয়ে যান এবং সূর্য মাইক্রোসিস্টেমস, ডিজিটাল সরঞ্জাম কর্পোরেশন, মটোরোলা, নেটকম এবং নকিয়াসহ বেশ কয়েকটি ভাল সুরক্ষাকারী সিস্টেমে তার পথ খুঁজে পান।

মার্ক আবিনে, তার ছদ্মনাম ফাইবার অপটিক দ্বারা বিশ্বজুড়ে পরিচিত, একটি তথ্য নিরাপত্তা বিশেষজ্ঞ এবং উদ্যোক্তা। ১৯৮০-এর দশকে এবং ১৯৯০ এর দশকের প্রথম দিকে তিনি হাইলাইট হ্যাকার ছিলেন। তিনি শিল্পের জন্য একটি উপকারী হাতিয়ার হিসাবে নৈতিক হ্যাকিং এর ইতিবাচক মেধাকে খোলাখুলিভাবে বিতর্ক ও রক্ষার জন্য প্রথম হ্যাকারদের মধ্যে একজন। তার দক্ষতা বিভিন্ন পড়া অধ্যয়ন, সাইট নিরাপত্তা মূল্যায়ন, নিরাপদ কোড পর্যালোচনা, নিরাপত্তা নীতি পর্যালোচনা এবং প্রজন্মের, সিস্টেম এবং নেটওয়ার্ক আর্কিটেকচার, সিস্টেম প্রশাসন এবং নেটওয়ার্ক পরিচালনার মধ্যে ছড়িয়ে পড়ে, অন্যদের মধ্যে। তার ক্লায়েন্টরা আমেরিকান এক্সপ্রেস, ইউবিএস, ফার্স্ট ইউএসএ, আর্নেস্ট অ্যান্ড ইয়াং, কেপিএমজি এবং অন্যান্যদের মধ্যে রয়েছে।

জোহান হেলসিংয়েস, ভাল জেলফ নামে পরিচিত, ১৯৮০ এর দশকে তিনি বিশ্বের সবচেয়ে জনপ্রিয় বেনামী রিমিলার পরিচালনার কাজ শুরু করেন, যখন তাকে বলা হয় penet.fi। জোয়ান প্রথম প্যান ইউরোপীয় ইন্টারনেট পরিষেবা সরবরাহকারীর জন্য পণ্য উন্নয়ন জন্য দায়ী ছিল, ইউয়ান আন্তর্জাতিক বর্তমানে তিনি অ্যামস্টারডামে একটি হ্যাকারস অ্যাসোসিয়েশনের বোর্ড অফ টেকনোলজিয়া ইনকগনিতা বোর্ডের একজন সদস্য এবং তার সাইবার জ্ঞান সহ বিশ্বব্যাপী যোগাযোগ সংস্থাগুলি সমর্থন করে।

লিনাস তোরাওয়াল্ডস সব সময় সেরা হ্যাকারদের মধ্যে একজন হিসাবে পরিচিত। লিনাক্স তৈরি করে তিনি জনপ্রিয় হয়ে ওঠে, খুব জনপ্রিয় ইউনিক্স ভিত্তিক অপারেটিং সিস্টেম। লিনাক্স ওপেন সোর্স এবং হাজার হাজার ডেভেলপাররা তার কার্নেলে অবদান রেখেছে। যাইহোক, Torvalds কি নতুন কোড স্ট্যান্ডার্ড লিনাক্স কার্নেল মধ্যে অন্তর্ভুক্ত করা হয় চূড়ান্ত কর্তৃপক্ষ অবশেষ। ২০০৬ সালের হিসাবে, লিনাক্স কার্নেলের প্রায় ২ শতাংশ টরওয়ার্ডস নিজে লিখেছিলেন। তিনি শুধু বিশ্বের সেরা অপারেটিং সিস্টেম তৈরির মাধ্যমে সহজ এবং মজাদার হতে চান। টরওয়াল্ডস স্টকহোম ইউনিভার্সিটি এবং হেলসিংকি বিশ্ববিদ্যালয় থেকে সম্মানসূচক ডক্টরেটস পেয়েছে।

রবার্ট মরিস, মরিস ওয়ার্মের সৃষ্টিকর্তা হিসাবে পরিচিত, ইন্টারনেটে প্রথম কম্পিউটারের কীটপতঙ্গ উন্মোচন করা। কীট কম্পিউটারের গতি কমাতে এবং তাদের আর ব্যবহারযোগ্য করার ক্ষমতা ছিল না। এর ফলে, তাকে তিন বছরের পরীক্ষার, 400 ঘন্টা কমিউনিটি সার্ভিস এবং তাকে 10,500 মার্কিন ডলার জরিমানা করা হয়েছিল।

মরিস বর্তমানে এমআইটি কম্পিউটার বিজ্ঞান এবং কৃত্রিম ইন্টেলিজেন্স ল্যাবরেটরিতে টেকসই প্রফেসর হিসেবে কাজ করছেন।

গ্যারি ম্যাককিনন একটি প্রখ্যাত সিস্টেম অ্যাডমিনিস্ট্রেটর এবং হ্যাকার। তিনি "সর্বকালের সর্বশ্রেষ্ঠ সামরিক কম্পিউটার হ্যাক" সম্পর্কে বিখ্যাতভাবে অভিযোগ করেছিলেন। তিনি মার্কিন যুক্তরাষ্ট্র সরকারের সেনাবাহিনী, এয়ার ফোর্স, নৌবাহিনী এবং নাসা ব্যবস্থার নেটওয়ার্কগুলি সফলভাবে হ্যাক করেছেন।

গণমাধ্যমে তাঁর বিবৃতিতে তিনি প্রায়ই উল্লেখ করেছেন যে তাঁর প্রেরণাটি কেবলমাত্র UFOs, অ্যান্টিগাভিটি প্রযুক্তি এবং "মুক্ত শক্তি" দমনের সম্ভাব্যতা খুঁজে পেতে যেগুলি সম্ভবত জনসাধারণের জন্য উপযোগী হতে পারে।

''দ্য ডার্ক ডান্টা'' নামেও পরিচিত কেভিন পলসেন, তিনি লস এঞ্জেলেস রেডিও স্টেশন কিআইআইএস-এফএমের সমস্ত টেলিফোন লাইনের দায়িত্ব গ্রহণের জন্য বিখ্যাত হয়ে ওঠে, তিনি নিশ্চিত করেন যে তিনি 102 তম কলকারী হবেন এবং পোর্শ 944 এস ২২ এর পুরস্কার জিতেছেন। পলসেনও এফবিআইয়ের হানাহানির শিকার হন, যখন তার ওয়ার্ট্যাট তথ্যের জন্য ফেডারেল কম্পিউটারে হ্যাক করেন, যার জন্য তাকে পাঁচ বছর কারাদণ্ড দেওয়া হতো। তিনি নিজেকে একজন সাংবাদিক হিসেবে পুনর্বিন্যাস করেছেন এবং এই ক্ষেত্রে নিজের জন্য একটি কুলো খোদাই করেছেন।

হ্যাকিংয়ের ক্ষেত্রে ব্যবহৃত গুরুত্বপূর্ণ পদগুলির একটি তালিকা অনুসরণ করা হচ্ছে:

অ্যাডওয়্যারের - অ্যাডওয়্যারের আপনার সিস্টেমের উপর প্রদর্শন করার জন্য প্রাক-নির্বাচিত বিজ্ঞাপন জোর জন্য ডিজাইন করা সফ্টওয়্যার।

_পর্ব-০১ এ পর্যন্তই।

পরবর্তী পর্বে থাকবে হ্যাকিং এর জন্য প্রয়োজনীয় টুলস, স্কিল, হ্যাকিং প্রসেস এবং আরো অনেক কিছুই বিস্তারিত ভাবে..

আমি রাইয়ান খান নিলয়। বিশ্বের সর্ববৃহৎ বিজ্ঞান ও প্রযুক্তির সৌশল নেটওয়ার্ক - টেকটিউনস এ আমি 8 বছর 4 মাস যাবৎ যুক্ত আছি। টেকটিউনস আমি এ পর্যন্ত 9 টি টিউন ও 3 টি টিউমেন্ট করেছি। টেকটিউনসে আমার 1 ফলোয়ার আছে এবং আমি টেকটিউনসে 0 টিউনারকে ফলো করি।

নিজের সম্পর্কে কিছুই বলতে পারবো না । নিজে বারবার চেন্জ হয়ে যাই । ছোটবেলায় মানুষ দেখলে বলতো ছেলেটা খুব কিউট । বড় হলে খুবই নম্র আর ভদ্র হবে । যখন আরেকটু বড় হলাম তখন লোকে বলতো ছেলেটার খুব বুদ্ধি আছে । বড় হয়ে খুব জ্ঞানী হবে । তারপর যখন আরেকটু...

টিউনটি পড়ে অনেক ভালো লাগলো।